DDoS 공격은 다수의 이미 해킹당한 시스템들을 이용한 분산된 공격이다.

이에대한 방어도 여러 시스템에서 동시에 이루어지는 것이 장비의 과부하도

해고할 수 있으며, 공격 트래픽이 ISP 내부 백본으로 유입되기 이전에 각 edge

라우터들에서 사전 차단함으로써 방버효과도 극대화할 수 있다.

Blackhole Routing

(장비의 성능저하를 최소화하면서 L3 레벨에서 필터링 할 수 있는 방법)

(개별 라우터 마다 Null0되는 rule을 일일이 업데이트 해야만 한다. )

Blackhole Routing Cisco Example

backbone#conf t

Enter configuration commands, one per line. End with CNTL/Z.

backbone(config)#ip route 58.120.227.250 255.255.255.255 Null0 = /32 bit 블러킹

DDoS Tools

trinoo : 1524/tcp , 27665/tcp , 27444/tcp , 31335/udp

TFN : ICMP , ECHO, ICMP , ECHO RePLY

stacheldraft : 16660/tcp , 65000/tcp , ICMP ECHO , ICMP ECHO REPLY

Shaft : 20432/tcp , 18753/udp, 20433/udp

TFN2k : random

대책 방안

네트워크 차원에서 서비스거부공격에 대한 기존의 방어기술로써 대표적인 것은

ACL, Blackhole Routing(Null0 Routing), uRPF, Rate-Limit 등이 있으며,

공격에 대한 추적을 위해서는 트래픽 흐름을 분석할 수 있는 NetFlow

기술이 대표적으로 있다.

ACL (Access Control List)

가장 일반적인 유해 트래픽 차단 기술로써 IP주소, 서비스 포트 그리고 컨텐츠를

기반으로 한 차단이 가능하다. 하지만 이 방법은 접근통제를 위한 별도의

ASIC 화된 모듈이 없을 경우 네트워크 장비에 많은 부담을 주어 성능저하의 원인이

될 수 있다. 또한 ISP와 같은 많은 네트워크 장비를 보유하고 있는 기관의 경우,

이들 장비들에 접근통제 정책을 업데이트하기 위해서 별도의 스크립트를 작성하거나,

그렇지 않은 경우 개별적으로 로그인하여 설정을 변경하여야 하는 어려움이 있다.

Null0 Routing

특정한 목적지로 향하는 패킷들을 Null0라는 가상 인터페이스에 포워딩 함으로써 drop

시킬 수 있는 기술. 국외에서는 Blackhole Routing 또는 블랙 필터링 이라 불리고 있지만

국내에서는 Null0 라우팅 이라고 한다. 이 기술은 네트워크 장비의 기본 기능인 포워딩

기능을 시용하므로 ACL 기술에 비해 장비의 과부하가 거의 없으나, IP 기반(L3)의

필터링만 제공할 수 있고, 서비스 포트(L4)나 컨텐츠(L7)에 의한 핕터링은

불가능한 단점을 가지고 있다.

uRPF(unicast Reverse Path Forwarding)

출발지 IP주소를 위장(IP Spoofing)한 공격을 차단해 줄 수 있는 기술로써, 라우터가

패킷을 받으면 출발지 IP 주소를 확인하여 해당 IP로 갈 수 있는 역경로(Reverse Path)가

존재하는지 확인함으로써 출발지 IP 주소를 신뢰한다. 대부분 DoS 또는 DDoS 공격이

자신의 출발지 주소를 위장하므로 uRPF는 상당히 효과적인 서비스거부공격 차단 수단이

될 수 있다. 하지만, 이 기술 역시 다수의 라우팅 경로가 존재하는 비대칭 망구조를

가지고 있을 경우 적용의 한계(stricy 모드 사용 못함)가 있으며, Spoofing 을 방지하는

것 이외에 다양한 서비스거부공격에 대한 대응 기능이 존재 하지 않는다

Rate-Limit

특정 서비스 또는 패턴을 가진 패킷이 단위시간 동안 일정량 이상 초과할 경우

그 이상의 패킷을 통과시키지 않도록 하는 기술을 Rate-Limit 기술이라 함.

이것은 Ratefiltering 이라고도 하며, Cisco에서는 CAR(Commit Access Rate)로

구현하고 있다. 이 기술은 Syn flooding 공격시 Syn 패킷의 Bandwth 제한,

Smurf 공격이 ICMP 패킷의 Bandwith 제한 등에 유용하게 사용될 수 있다.

하지만, 비정상적인 패킷 뿐만 아니라 정상적인 패킷도 차단될 수 있으며,

해당 기능을 수행하는 전용 모듈이 없을 경우 라우터에 과부하를 유발시킬

수 있는 단점이 있다.

Proactive Protection

적극적인 보안

새로운 기술과 최적 실행 방안, 급증하는 사이버 공격으로부터 사업자 보호

SQL 슬래머(Slammer) 웜이 2003년 1월 25일 전세계를 강타했을 때, 전세계의 150,000~200,000대의 서버가 한 시간 만에 감염되었다고 네트워크 어쏘시에이츠의 AVERT(AntiVirus Emergency Response Team)이 보고했다. 캐나다 토론토의 Canadian Imperial Bank of Commerce와 미국의 Bank of America는 공격이 발생한 그날과 다음날까지 현금 자동 입출금기(ATM)를 사용할 수가 없었다. 또한 한국의 KTF와 SK 텔레콤의 유무선 인터넷 서비스 대부분에 장애가 발생했으며 한국의 수백만 사용자들이 인터넷을 이용할 수가 없었다.

사이버 공격은 어떠한 전조도 보이지 않는다. 인터넷 보안 문제를 보고하는 카네기 멜론 대학(Carnegie Mellon University)의 CERT Coordination Center는 2003년 10월까지 사용자와 ISP들이 입은 보안 침해 사건은 114,855건으로, 2002년의 32,761건보다 대폭 증가한 수치를 기록했다. 여기에는 분산 서비스 거부(DDoS)를 비롯해 해커 공격에 이르는 모든 유형의 보안 정책 위반이 포함된다.

이러한 공격의 수준과 정교함이 높아지면서 더 이상 단순히 고객 네트워크와 데이터를 침해하는데 그치지 않고 인터넷 인프라 자체를 타깃으로 한 공격이 나타나고 있다. 점점 더 많은 서비스 사업자들이 음성을 포함한 통합 서비스를 제공함에 따라 네트워크 보안의 중요성도 높아지고 있다. 코어 네트워크의 이동은 신뢰성을 떨어뜨리지 않고 재정적인 성공을 거두며 경쟁에서 차별화를 유지하는데 있어 매우 중요하다.

서비스 사업자들은 이러한 새로운 위협에 대응하지 못할 경우 네트워크 다운 시간과 고객 서비스 장애로 인해 야기되는 매출액 손실이 매우 크다는 것을 간파하고 있다. 과거에는 단순히 컨텐츠를 '전송'하는데 그쳤지만 이제는 공격에 대응할 수 있는 보다 적극적인 자세를 견지해야 한다는 것을 깨닫기 시작한 것이다.

스프린트의 경우, 공격에 보다 효과적으로 대응하기 위해 자사 네트워크에 새로운 툴을 도입하고 있다. 스프린트의 네트워크 기반 IP VPN 및 보안 서비스 담당 선임 제품 매니저인 존 파던(John Pardun)에 따르면 스프린트는 특히 분산 서비스 거부 공격 완화와 침입 탐지 제품에 초점을 맞추고 자사 백본에 이를 도입한다는 계획이다.

스프린트는 고객들에게 부가 서비스로 '추가적인 레벨의 모니터링 및 완화' 서비스를 제공할 방침이다. MCI와 AT&T 역시 분산 서비스 거부 완화 및 대응 서비스를 출범할 계획으로 알려졌다.

포인트 제품이 아닌 프로세스로서의 보안

서비스 사업자의 인프라가 너무 방대하며 잠재적인 공격이 네트워크의 여러 지점에 존재하기 때문에, 시스코는 다양화된 보안 방법을 권하고 있다.

시스코의 컨설팅 엔지니어인 배리 그린(Barry Greene)은 악의적인 공격 동안 대응 행위와 정보를 교환하기 위한 보안 엔지니어 온라인 포럼 NSP-SEC (puck.nether.net/ mailman/listinfo/nsp-security)를 비롯해 서비스 사업자 커뮤니티 내의 주도적인 보안 '두뇌 집단' 중의 한 명이다.

그린은 "서비스 사업자 보안은 지속적인 준비 과정과 동료들과의 커뮤니케이션, 변화하는 보안 공격의 특성을 따라잡을 수 있는 평가 작업이 수반되는 라이프 사이클 프로세스"라면서, "서비스 사업자들은 꾸준히 새로운 방법을 준비 및 시험, 구축해야 하며 각각의 공격에 대해 무엇이 효과적이었으며 무엇이 효과를 거두지 못했는지 재평가해야 한다"고 설명했다.

시스코는 서비스 사업자 고객들과 협력해 업계 최고의 구현 방안과 전문 라우팅 기술 및 툴을 결합한 다음과 같은 6단계의 서비스 사업자용 보안 프레임워크를 개발했다.

- 준비(Preparation)

- 식별(Identification)

- 분류(Classification)

- 역추적(Traceback)

- 대응(Reaction)

- 사후 검사(Postmortem)

|

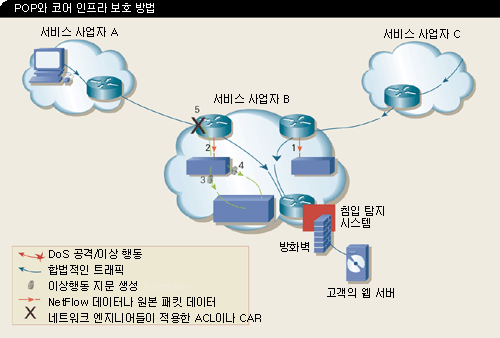

| 그림 1: Arbor Network 제품과 같은 이상 행동 탐지 시스템은 DoS 공격과 같은 원치 않는 트래픽을 탐지하고 특성을 밝혀내기 위해 NetFlow의 원본 패킷 데이터를 사용한다. 악성 트래픽을 탐지하는 것 외에도, 필터가 공격을 제한하기 위해 어디에 적용되어야 하는지에 대해서도 권고해준다. |

최고 우선 사항, 준비

서비스 사업자들은 공격이 발생하기 전에 대비책을 견고하게 마련해두지 않는다면 악성 웜이나 바이러스 공격에 성공적으로 대처할 수 없다. 시스코 IT 인터넷 서비스 그룹의 네트워크 엔지니어인 로랜드 도빈스(Roland Dobbins)는 "준비 없이 공격에 대응하려는 것은 침입자가 이미 해안을 타고 올라오고 있는데 그제서야 진용을 갖춰 전투 준비를 하려는 것과 같다"고 밝혔다.

시스코 IT에 의해 공격적으로 갖춘 준비성은 다른 업체들이 슬래머 웜에 의해 네트워크가 중단되었을 때도 시스코의 전체 네트워크에 피해가 가지 않도록 해주었다. 도빈스에 따르면, "슬래머 웜으로 인해 입은 피해는 거의 없어 패킷 하나도 손실되지 않았다"고 밝혔다. 주요 컨텐츠 제공 업체 및 e-커머스 사이트, 32,000명의 사람들을 위한 ISP로서(매출의 93%가 온라인으로 예약되고 있음), 시스코는 자사의 전세계 네트워크 보안을 강력하게 유지하고 있다.

도빈스는 "우리의 모토는 '적극적인 행동이 대응 시간을 줄여준다'는 것"이라면서 "우리는 슬래머 웜이 출몰하자 우리가 이를 처리할 수 있는 시스템과 커뮤니케이션 경로, 프로세스 등을 미리 준비했었기 때문에 성공을 거둘 수 있었다. 공격이 가장 높은 수준의 P1 등급일 경우 매 15분마다 관리가 업데이트되어야 하며, 여기에는 공격을 완벽히 통제할 수 있을 때까지 지속적인 네트워크 보안 강화가 병행되어야 한다"고 밝혔다.

준비의 가장 중요한 부분은 보안 사고 대응 팀을 구성하는 것으로, 공격에 대응하기 위해 필요한 리소스 및 권한을 부여해야 하며, 팀원들은 365일 24시간 언제나 이용 가능해야 한다. 대응 계획의 일환으로, 팀원들은 또한 다른 동료 파트너와 IXC들의 보안 팀원들과도 긴밀한 관계를 형성해 보안 엔지니어들이 가능한 한 신속하게 연락을 주고 받을 수 있어야 한다. 이를 통해 공격의 초기 단계에서 서로 정보를 공유할 수 있으며 공격의 실제 소스를 밝혀내고 해결 방법을 찾는데 도움이 된다. 주요 인프라 벤더와의 긴밀한 협력 관계 역시 필요하다. 시스코는 PSIRT(Product Security Incident Response Team)을 통해 보안 사고를 보고하며 최근 발표된 취약성에 대한 정보를 획득하기 위한 주요 리소스로 활용하고 있다(긴급 상황의 경우 security-alert@cisco.com, 긴급하지 않은 경우 psirt@cisco.com에 연락할 수 있다). 다양한 서비스 사업자의 엔지니어들간의 커뮤니케이션 문제점 중 하나는 이러한 엔지니어들과 연락하기가 쉽지 않다는 것으로, 긴급 상황 시에도 전화 통화가 어려운 경우가 많다. 서비스 사업자들의 보안 엔지니어들과의 연락을 보장하기 위해서는 전용 SIP(Session Initiation Protocol) 기반의 네트워크 운영 센터(NOC) 핫라인 시스템이 구성되어야 한다. 시스코가 후원하며 비영리 연구 기관인 Packet Clearing House(pch.net)가 운영하는 이러한 VoIP 시스템은 각 서비스 사업자의 사고 대응 팀의 엔지니어들에게 다이렉트로 연결할 수 있게 해준다. NOC 핫라인이 울리면 NOC 엔지니어들은 NOC 엔지니어의 동료 중의 한 명이 연락해오고 있다는 것을 인지하게 된다.

온라인 보안 포럼인 NSP-SEC는 긴밀한 보안 운영의 협력 체제를 유지하며 공격이 실제로 발생하거나 발생하기 전에 NSP와 서비스 사업자들의 보안 엔지니어들을 위한 커뮤니케이션 및 정보 공유의 장을 마련해준다. 슬래머 공격 기간, 여기에 참여한 상당수 사람들은 top Tier 1과 Tier 2 서비스 사업자의 'Skitter-Group'으로 편성되어 웜의 피해를 줄이기 위한 협력 체제를 가동했다. NSP-SEC는 최초로 슬램머 웜을 일반에게 발표했으며, CERT/FIRST 팀 역시 NSP-SEC로부터 웜에 대한 경고를 받았다.

|

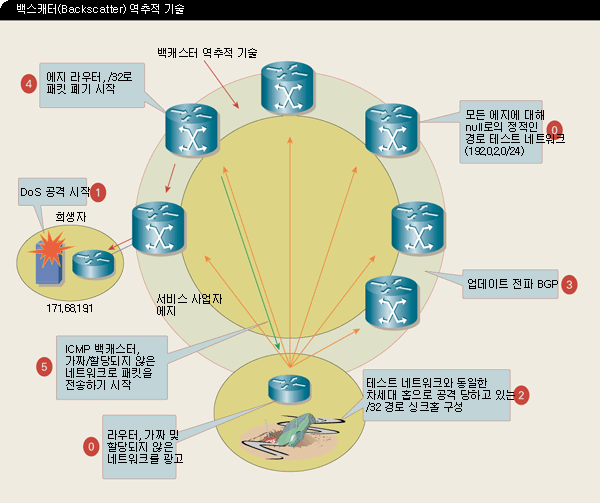

| 그림 2: 역추적 방법은 공격이 네트워크의 어디를 통해 들어왔으며 언제 'spoofed' 소스 어드레스를 사용했는지를 밝혀내기 위해 네트워크의 자체 라우팅 프로토콜을 사용한다. 공격의 소스가 밝혀지면 서비스 사업자들은 완화 기술을 적용할 수 있다. 이러한 기술은 UUNET Operational Security(OPSEC) 엔지니어인 크리스 모로우(Chris Morrow)와 브라이언 겜버링(Brain Gemberling)이 처음 주도했으며 기업 네트워크의 에지에 대한 공격을 역추적하는 툴로 자리를 잡고 있다. |

위협 탐지

공격을 신속하게 규명하는 것은 바이러스나 웜의 피래를 줄이는데 중요한 역할을 담당한다. 하지만 고객들이 NOC에 전화를 걸어 네트워크 관리 경보기를 울리게 하거나 불평을 제기하기만을 기다리지 않고 사전에 공격을 탐지하는 방법이 있다면 더욱 효과적일 것이다.

시스코와 일부 서비스 사업자들은 시스코 라우터의 Net- Flow와 Arbor Networks PeakFlow Traffic, PeakFlow Dos 시스템을 사용하는 NetFlow 기반의 이상 행동 탐지 시스템을 도입하고 있다. 이 시스템을 통해 기업들은 DoS 공격과 같은 원치 않는 트래픽을 탐지 및 규명할 수 있다(그림 1 참조).

NetFlow Data Export과 Arbor Peakflow 시스템이 공격에 앞서 구축되어야 한다. 첫번째 단계는 arbor Peakflow Traffic을 사용해 네트워크 트래픽의 특징을 파악하는 것으로, 해당 정보는 Arbor Peakflow DoS 시스템에 대한 초기 임계치로 사용되며, 트래픽 프로파일을 유연하게 업데이트하고 SYN-floods, 분할된 트래픽 스트림 등과 같이 이상 행동 트래픽 형태가 탐지될 경우 경보를 보낸다. Arbor 시스템을 토대로 한 정보(이상 행동 형태, 소스, 목적지, 프로토콜, 포트, 패킷 크기, 초당 패킷, 공격과 관련된 특정 라우터와 인터페이스 등)는 효과적으로 대응하는데 필요한 정보를 관련 운영 담당자들이 언제나 즉시 받아볼 수 있다.

도빈스는 "Arbor 기반의 이상 행동 탐지 시스템은 엄청난 효과를 제공하고 있다"면서, "슬래머 공격 동안 포트 1434를 통해 들어오는 이상할 정도로 엄청난 양의 UDP 트래픽을 감지, 라우터와 인터페이스를 관찰할 수 있었다. 공격의 형태를 파악할 수 있었고 어디에서 비롯되었는지 단 몇 분만에 알아낼 수 있었다. 이를 통해 액세스 컨트롤 리스트(ACL)를 POP의 라우터로 적용할 수 있는 시간을 확보할 수 있었고 기업들은 공격을 특성화 및 세분화할 수 있게 되었다"고 설명했다.

역추적(Traceback)

서비스 사업자가 공격을 탐지하게 되면 다음 단계는 역추적하는 것으로서, 공격의 소스를 파악해 완화 기술을 적용할 수 있으며, 공격이 다른 네트워크에서 발생한 것이라면 해당 업체에게 이를 알려줄 수 있다.

소스 공격은 유효한 소스 어드레스와 스푸핑(spoofing)된 소스 어드레스 등 두 가지 그룹으로 나뉜다.

유효한 소스의 경우 역추적은 필요치 않다. 대신에 서비스 사업자들은 어드세스에 대한 소유주를 확인하기 위해 ARIN의 WHOIS 데이터베이스(www.whois.net)과 같은 온라인 데이터베이스를 확인해볼 수 있다. 또한 도메인 네임 서비스(Domain Name Service)와 경로 추적 등의 네트워크 유틸리티를 활용할 수도 있다. 하지마 이러한 기술은 시간이 많이 걸리며 공격이 spoofed 어드레스를 사용할 경우 소스 어드레스를 파악할 수가 없다. 백스캐터(Backscatter) 역추적은 신속한 역추적을 위해 일반적으로 사용되는 기술이다(그림 2 참고). 백스캐터는 서비스 사업자 네트워크에 일반적으로 도입되어 있는 라우팅 프로토콜인 BGP(Border Gateway Protocol)을 사용해 공격 목표를 향하고 있는 트래픽을 삭제하고 ICMP(Internet Control Message Protocol) 메시지에 도달할 수 없도록 함으로써 목표를 향해 데이터를 전송하는 라우터를 밝혀낸다. 일단 진입 라우터가 규명되면 업스트림은 자사 네트워크의 역추적을 위해 지속적으로 연결될 수 있다.

백스캐터 역추적의 핵심은 싱크홀(sink hole)이 존재한다는 것으로, 트래픽을 끌어당기는 전용 네트워크 부분이다. 싱크홀은 사용되지 않는 어드레스 영역을 '_BOGON'이나 '_DarkIP'로 표시해, 지역 레지스트리에 의해 할당되지 않았다는 IP 어드레스를 나타내주기 때문에 유효하지 않은 소스나 목적지가 된다. 트래픽이 네트워크의 에지에서 삭제되거나 이러한 삭제된 트래픽의 소스가 싱크홀에 표시된 것과 동일하다면 ICMP는 싱크홀로 트래픽을 라우팅한다. 싱크홀은 이러한 ICMP 메시지의 기록을 모니터링하고 진입 라우터를 규명해, 시스템 에지에 대한 트래킹을 실행하게 된다.

반응(Reaction)

기업들이 공격이 어디에서부터 비롯되었는지 파악하기만 하면 ACL과 같은 대응 메커니즘을 적용할 수 있다. 공격 트래픽이 탐지되고 분류되면 적절한 ACL이 생성되고 필요한 라우터에 구현될 수 있다. 하지만 이러한 수동 프로세스는 시간이 많이 걸리며 복잡하기 때문에 서비스 사업자들은 모든 라우터에 신속하며 효율적으로 삭제 정보를 전파하기 위해 BGP를 사용하고 있다. 이 기술은 원격 트리거 삭제를 통해 공격 목표의 IP 어드레스의 다음 홉(hop)을 null 인터페이스로 설정한다. 공격 목표를 향해가는 트래픽은 네트워크에 진입하자마자 삭제된다.

또 다른 방법은 특정 소스에서 트래픽을 제거하는 것이다. 이는 위에 언급한 방법과 유사하지만 이미 구축되어 있는 유니캐스트 RPF(uRPF)에 의존한다는 점에서 다소 차이가 있다. URPF는 소스가 '무효한' 경우 패킷을 제거하도록 하는데, 무효한 소스는 null10 경로가 포함되어 있다. 목적지 기반의 제거 메커니즘과 동일한 것을 사용, BGP 업데이트가 전송되며 이러한 업데이트는 다음 홉을 SOURCE에 대해 null10으로 설정한다. uRPF의 인터페이스로 진입하는 모든 트래픽은 해당 소스에서 제거된다.

비록 확장 가능한 BGP-triggered 삭제는 공격에 대응할 때 블랙홀 목적지나 소스에 대한 모든 트래픽을 삭제하기 때문에 이용할 수 있는 세밀함을 제한한다. 많은 경우 대규모 공격에 대응할 때 효과적이라 할 수 있다.

공격 형태에 따라, 서비스 사업자들은 단순히 트래픽을 제거하는 방법과 다른 대응 방법을 사용할 수 있다. 관리적으로 규명된 트래픽의 속도를 제한하는 CAR(com- mitted access rate)를 사용한 속도 제한 방법을 이용할 수 있다. 예를 들면, 사업자는 대용량 ICMP 트래픽을 탐지하자마자 인력 효과를 주이기 위해 트래픽 속도를 제한할 수 있다. 트래픽 필터링을 통해, 사업자는 CAR 구성을 원격으로 실행하기 위해 BGP를 통한 QoS 정책 전파(QPPB)를 사용할 수 있다.

사후 처리(Postmortem)

보안 최적 실행 방안의 최종 단계는 사후 처리(postm- ortem)으로, 공격이 발생한 뒤 이를 해결하는데 가장 효과적인 방법은 무엇이었으며 어떤 것들이 개선되었는지를 검토하는 것이다. 사후 처리는 내부적으로 실시되어야 할 뿐만 아니라 다른 사업자를 통해서도 진행되어야 한다.

NSP-SEC 그룹 내의 10대 서비스 사업자 그룹인 Skitter Group은 시스코의 PSIRT이 발간하는 권고안을 따르고 있다.

그린은 "결과적으로, 일부 서비스 사업자들은 다른 사업자들이 하지 않는 변화를 단독으로 진행해 문제를 일으키곤 했었다"면서 "이러한 서비스 사업자들과의 커뮤니케이션 결과, 이들은 보다 직관적이며 암호화된 커뮤니케이션 방안이 필요하다는 것을 알게 되었다. 이를 통해 향후 공격에 더욱 효과적으로 대응할 수 있게 되었다"고 밝혔다.

기업들이 이러한 최적 실행 방안을 도입하면서 업게는 보안과의 전쟁에 유리한 고지를 선점할 수 있게 되었다. 공격이 다양화되고 정교해지면서 서비스 사업자들은 긴밀한 협업과 지속적인 내부 역량 강화를 통해 이러한 공격을 완화할 수 있는 방안을 적극적으로 모색해야 할 것이다.

| 추가자료 |

|---|

|